止まらない通信で、業務を止めない。

業務用にウィフィー!

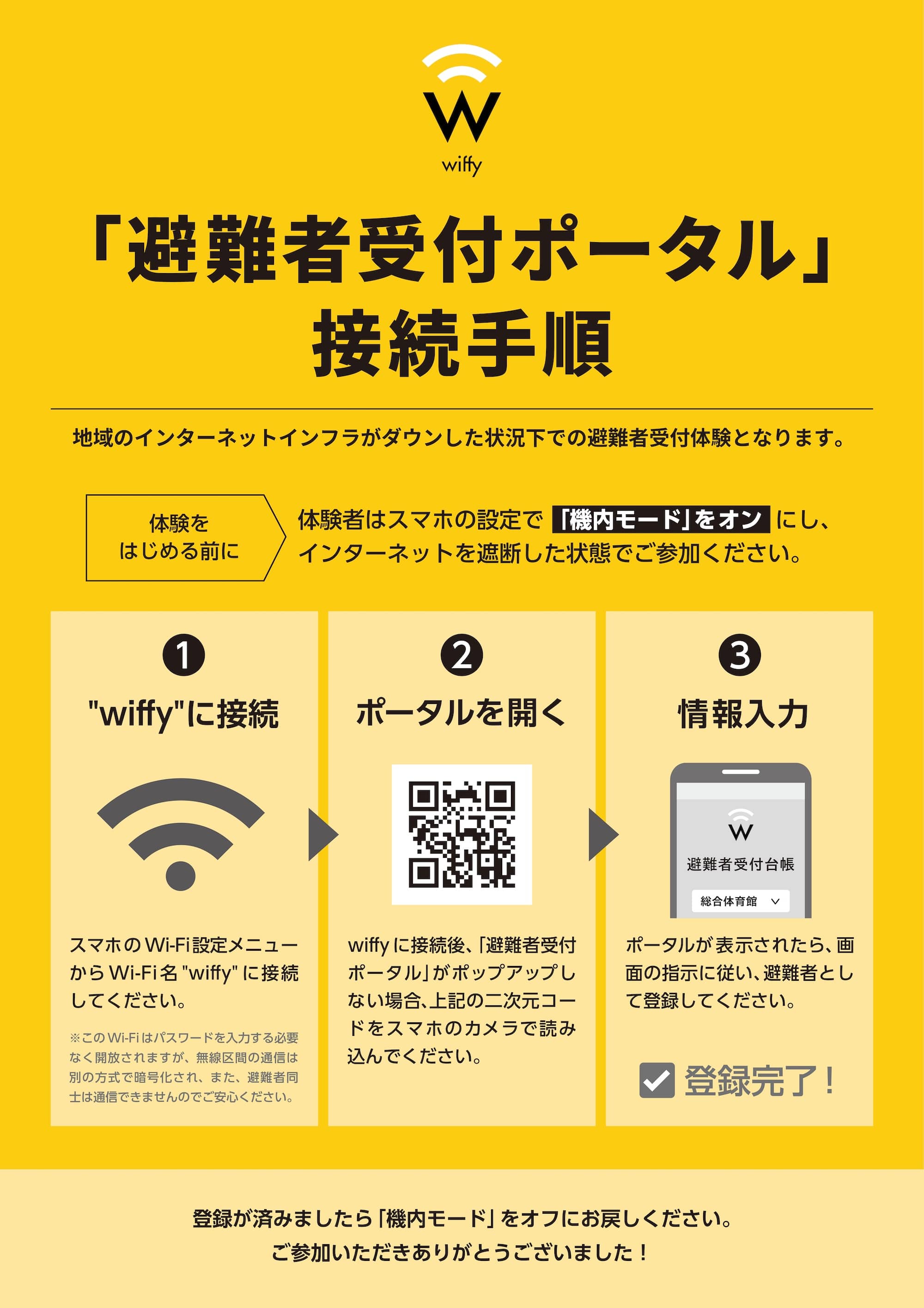

サービス型Wi-Fiであるwiffy(ウィフィー)は、市販のルーターとは異なり、クラウド経由で最適な周波数とその出力強度を調整し、業務端末との接続性を確保します。

通信品質の評価

通信範囲の拡張

通信内容の制御

安全な拠点間接続

侵入リスク耐性

ゼロトラスト化

クラウド管理

WANの冗長化

来訪者にはもちろん、オーナーにも優しい

ゲスト用ネットワーキング

wiffyのWi-Fi接続サービスは、普段お使いのIDを用いて、訪日観光客でも簡単にご利用いただけます。

例えば来店者がLINEでログインする際は、インターネット接続前に「友だち追加」を促せるため、店舗側にも高い導入効果が見込めます。

インバウンドポータル

日本人向けログイン

訪日客向けログイン

特定利用者のブロック

デジタルフォレンジック

有害コンテンツの除去

使用回数と速度の制限

ネットワークの分離